Premessa

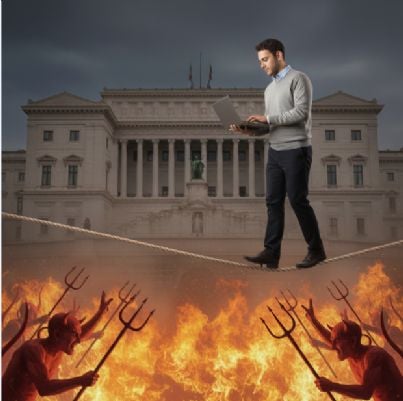

La recente sentenza della Corte Costituzionale n. 95 del 2025 che ha sancito la legittimità costituzionale dell'abrogazione del reato di abuso d'ufficio (art. 323 c.p.), offre lo spunto per analizzare l'effettività del presunto vuoto normativo che secondo qualcuno, si sarebbe in tal modo generato. Difatti, innanzitutto ed a ben vedere, il reato di abuso d'ufficio aveva uno scarsa applicazione ed efficacia in quanto, nella maggior parte dei casi, risultava quasi impossibile sostenere in dibattimento un'imputazione basata su tale fattispecie data la difficoltà di provare il dolo specifico, il danno e il vantaggio ingiusto. In considerazione di tale stato dei fatti ed andando subito al nocciolo delle presenti note, nella prassi giudiziaria il suddetto reato era stato de facto totalmente sostituito - in forza della c.d. digitalizzazione della P.A. - dall'accesso abusivo ad un sistema informatico di cui all'art. 615-ter c.p., noto anche come violazione di domicilio informatico che è stato trasformato dalla giurisprudenza in una fattispecie di ampia applicazione (quasi un reato omnibus ovvero con un'estrema latitudine applicativa). E' facile immaginare come, nel pensiero dei più, tale ultima affermazione risulti del tutto incomprensibile giacché, secondo la comune percezione giuridica, l'accesso abusivo ad un sistema informatico - così come la violazione di domicilio da cui tale nuovo reato trae espressamente origine (come approfondiremo in seguito) - riguarda un fattispecie concreta del tutto diversa dall'abuso d'ufficio. Lo scopo delle presenti note è pertanto quello di portare l'attenzione su tale "trasmutazione" pretoria del concetto di violazione di domicilio in qualcosa di completamente diverso e distinto e peraltro – aspetto di maggior criticità - in continua ed imprevedibile "mutazione". La suddetta sentenza del Giudice delle leggi evidenzia poi due concetti di grande importanza ai fini della presente analisi e che rappresentano una chiave di lettura della questione, ovvero l'incostituzionalità delle interpretazioni della legge penale "in malam partem" e la rilevanza, sempre in sede interpretativa, dei c.d. "lavori preparatori" che rappresentano il principale riscontro della volontà del legislatore. Ancora più in particolare, si sottoporrà a verifica la legittimità costituzionale di prospettare una responsabilità penale derivante da una presunzione di "volontà tacita" di revocare l'autorizzazione all'accesso al sistema informatico.

Le basi normative e giurisprudenziali della questione

Iniziamo l'analisi cercando di comprendere il significato, la portata e le conseguenze dell'introduzione dell'art. 615-ter c.p. nel Sistema Giuridico italiano concentrandosi innanzitutto sul significato e sulle conseguenze dell'atipico elemento normativo rappresentato dal "mantenimento nel sistema informatico contro la volontà tacita di chi ha il potere di escludere l'accesso".

Tale analisi, inoltre, deve tenere conto del forte contrasto nato all'interno della stessa Suprema Corte di Cassazione penale proprio su tale, evidentemente non chiarissima, tipologia di condotta astratta: confronto che porterà alla rimessione della questione alle Sezioni Unite della Corte di Cassazione.

Ciò premesso, possiamo procedere all'esame di quello che ormai, dopo vari "assestamenti" interni, appare essere l'interpretazione ufficiale della norma in questione da parte della Cassazione Penale, basata sulle ultime conclusioni delle SSUU ed ormai ripetuta immutata, per relationem, in tutte le successive pronunce delle Sezioni penali ordinarie della Corte di Cassazione (ex multis Corte di Cassazione, Sez. Quinta Penale, Sentenza n.37344 del 10/10/2024):

"Integra, altresì, la fattispecie criminosa di accesso abusivo a un sistema informatico o telematico protetto, prevista dall'art. 615 ter c.p., la condotta di accesso o di mantenimento nel sistema posta in essere [..] anche da chi, pure essendo abilitato […] ponga in essere operazioni di natura ontologicamente diversa da quelle per le quali l'accesso è consentito. Non hanno rilievo, invece, per la configurazione del reato, gli scopi e le finalità che soggettivamente hanno motivato l'ingresso al sistema".

Poiché, come premesso, una parte dei Giudici della medesima Corte di Cassazione era contraria a qualunque interpretazione della condotta astratta di "accesso abusivo ad un sistema informatico" che avesse, come esito, l'applicazione della norma avverso soggetti espressamente autorizzati all'accesso, allora, si può perlomeno affermare che il concetto di "presunzione di revoca tacita dell'autorizzazione" appare, prima facie, contro intuitivo. Pertanto si ritiene utile iniziare lo studio della norma in oggetto approfondendo il significato delle parole utilizzate dal legislatore e la connessione di esse ai sensi dell'art. 12 delle c.d. Preleggi che sancisce i canoni legali di interpretazione della legge.

Analisi, ai sensi dell'art. 12 delle Preleggi, del significato e della connessione delle parole utilizzate dal Legislatore in sede di redazione dell'art. 615 ter c.p.

In ossequio al principio costituzionale di determinatezza e tassatività della legge penale ed ai sensi dell'art. 12 delle c.d. Preleggi, si inizia l'analisi dell'art. 615-ter c.p. partendo dal suo testo al fine di accertare l'esatto significato delle parole utilizzate dal Legislatore e della loro reciproca connessione (cfr. Sentenza corte Cost. n. 232 del 2013).

Una prima indicazione dell'ambito applicativo della norma in oggetto è fornita dalla medesima rubrica dell'art. 615-ter c.p., che non a caso è intitolato "Accesso abusivo ad un sistema informatico o telematico", mettendo con ciò in evidenza che l'evento preso in considerazione dal legislatore è propriamente il momento dell'accesso, che al contempo, deve poter essere qualificato come "abusivo" ovvero, per definizione, non autorizzato.

Infatti, a mente del significato del sostantivo "accesso" fornito nella lingua italiana ovvero "l'atto o la facoltà di entrare", ciò che contraddistingue tale azione è propriamente l'atto di entrare. Seguendo le regole della grammatica italiana analizziamo quindi l'aggettivo collegato dal legislatore al sostantivo "accesso", ossia "abusivo", che secondo la lingua italiana, significa propriamente "Fatto senza diritto, contro la norma o la consuetudine".

Dunque, stando alle esatte definizioni delle parole della lingua italiana utilizzate nella rubrica dell'art. 615-ter c.p., tale norma ha come oggetto il momento in cui taluno effettui l'accesso ad un sistema informatico senza essere previamente autorizzato da una norma, un diritto o una consuetudine (e come vedremo in seguito ciò è esattamente quello che richiedeva la Raccomandazione n. R (89) 9 del Consiglio d'Europa del 13 settembre 1989 da cui trae origine tale norma penale e rappresenta esattamente la volontà del Legislatore testimoniata dai lavori preparatori).

Tutto ciò premesso è dunque necessario analizzare l'esatta descrizione delle condotte previste e punite dall'art. 615-ter c.p. per verificare a quale di esse si possa attagliare la suddetta "presunzione di revoca tacita dell'autorizzazione" prospettata dalle SSUU:

1) la prima parte della norma, quella in cui si effettua il riferimento a "chiunque abusivamente si introduce in un sistema informatico o telematico protetto da misure di sicurezza" non appare suscitare particolari perplessità interpretative da parte di nessun Interprete, ma al contempo non presta alcun appiglio testuale ad un eventuale "istituto" qualificabile come "revoca tacita dell'autorizzazione";

2) la seconda parte del comma 1 dell'art. 615-ter c.p. descrive poi una seconda modalità alternativa nettamente distinta dalla prima (le due parti della norma sono infatti separate dalla congiunzione disgiuntiva "ovvero") con cui può essere messo in atto lo "accesso abusivo" e cioè "si mantiene contro la volontà espressa […] di chi ha il diritto di escluderlo [in un sistema informatico o telematico protetto da misure di sicurezza]". Anche tale seconda condotta astratta non presenta alcun problema interpretativo configurando propriamente una revoca espressa della preventiva autorizzazione e per definizione, tale condotta è esattamente l'opposto della "revoca tacita" oggetto della presente ricerca: dunque anche questa parte della norma può essere esclusa dall'analisi;

3) rimane perciò da analizzare, per esclusione, la terza condotta astratta ed alternativa descritta dal legislatore e cioè: "si mantiene contro la volontà […] tacita di chi ha il diritto di escluderlo [in un sistema informatico o telematico protetto da misure di sicurezza]" ed in quest'ultimo caso l'analisi deve essere necessariamente ben più approfondita anche perché nel sistema giuridico italiano, non si ravvede alcun altro esempio di "mantenimento contro la volontà tacita" e dunque la norma si presenta sin dal primo approccio come molto oscura (cfr. Sent. Corte Cost. n. 364 del 1988).

Analisi del testo dell'ultima condotta astratta prevista dal comma 1 dell'art. 615-ter c.p.: dal c.d. "mantenimento contro la volontà tacita" alle "operazioni di natura ontologicamente diversa"

Per analizzare compiutamente la condotta astratta di cui al comma 1 dell'art. 615-ter c.p. occorre esaminare l'esatto significato, in tale contesto, del termine "mantenimento", che nella lingua italiana, sta a significare "conservare, far durare".

Sicuramente il concetto di mantenimento abusivo nel sistema informatico è ben comprensibile rispetto alla volontà espressa di esclusione, ad esempio a seguito di un ordine espresso di uscire immediatamente dal sistema informatico, rivolto a colui che aveva previamente eseguito un accesso lecito. In quest'ultimo caso, contravvenendo a un ordine diretto ed espresso di uscire dal sistema, si configurerebbe, in quel medesimo istante, un nuovo accesso ma stavolta privo di autorizzazione e quindi abusivo. Ciò, sempre logicamente, farebbe salvo il previo accesso lecito ed il susseguente mantenimento fino al momento in cui il divieto espresso è stato reso noto.

Risulta quindi evidente che la fattispecie in oggetto, in accordo con la rubrica del medesimo art. 615-ter c.p., faccia riferimento ad un reato che si consuma in un unico e preciso momento (istantaneo) ovvero quello in cui si accede ad un sistema informatico in assenza dell'autorizzazione perché mai esistita o perché espressamente revocata. Non sembra che questi elementi della norma in oggetto possano suscitare alcun dubbio o perplessità.

Occorre allora approfondire l'anomalo ed oscuro elemento testuale rappresentato, invece, dalla "volontà tacita" ovvero quasi un ossimoro. Possiamo allora verificare, sempre sulla base della lingua italiana, che il termine "tacito" significa "non espresso apertamente ma desumibile da indizi". Dunque, basandosi sulla lettera della norma, rimane indefinito ed indefinibile l'esatto momento in cui l'accesso al sistema, da lecito qual era ed in assenza di specifici indizi e manifestazioni da cui sia facilmente desumibile la volontà di esclusione dal mantenimento all'interno del sistema, si trasformi invece in un accesso abusivo, tacitamente e parzialmente, durante la mera permanenza nel sistema stesso.

La Giurisprudenza, come premesso, al fine di risolvere tale problematica e così allontanandosi vistosamente dal testo della norma, introduce allora la condotta astratta costituita dal porre in essere "operazioni di natura ontologicamente diversa da quelle per le quali l'accesso è consentito".

Si anticipa sin da subito che tale criterio pretorio, nel caso specifico della P.A., rappresenta una presunzione che cozza irrimediabilmente con la normativa pubblica che disciplina la gestione dei sistemi informatici e dei documenti amministrativi giacché gli artt. 58 e 61 del D.P.R. 28 dicembre 2000, n. 445 riservano agli stessi impiegati pubblici designati il potere di assegnare e delimitare l'autorizzazione all'accesso (o di escluderla) e le modalità di gestione documentale, rendendo insostenibile qualunque fantomatica possibilità di presunzione di auto-revoca dell'autorizzazione nel caso in cui l'accusa sia rivolta nei confronti del dipendente pubblico preposto a decidere tali modalità e limiti di accesso. Si appalesa pertanto un primo grave indizio di incompatibilità sistematica.

Occorre allora verificare se tale soluzione trovata dalla Giurisprudenza sia rispettosa dei principi normativi che regolano l'interpretazione delle norme nel nostro Ordinamento.

Interpretazione sistematica, ai sensi dell'art. 12 delle c.d. Preleggi, del comma 1 dell'art. 615-ter c.p.

L'incongruenza, ben più che l'oscurità, del testo legislativo in oggetto si appalesa con maggiore evidenza nel momento in cui, nella fase di analisi delle parole utilizzate dal legislatore, si anticipa il criterio sistematico (cfr. Sent. Corte Cost. n. 409 del 1989 e n. 370 del 1996) di cui al secondo comma dell'art. 12 delle c.d. Preleggi. Infatti, la criticità emerge chiaramente quando si pone a confronto il testo dell'art. 615-ter c.p. con la norma da cui dichiaratamente e manifestamente, anche a mente dei lavori preparatori, esso trae origine, ovvero l'art. 614 c.p. che sanziona la violazione del domicilio "fisico".

In verità, nel testo dell'art. 614 c.p. non è prevista la fantomatica condotta di "mantenimento contro la volontà tacita" di chi ha il diritto di escludere gli altri dall'accesso ma ben diversamente, è previsto e punito, al comma 2, solo il mantenimento contro la volontà espressa e non il mantenimento contro la volontà tacita. Anzi, a ben vedere, nel caso della violazione del domicilio "fisico" di cui all'art. 614 c.p., la volontà tacita di escludere l'accesso è prospettata esclusivamente nel comma 1 ed è diretta testualmente avverso l'introduzione (ovvero propriamente l'atto di accedere) e non avverso il mero mantenimento nel domicilio che è evidentemente un posterior rispetto alla previa introduzione autorizzata. Difatti, come abbiamo visto in precedenza, la condotta di "mantenimento" che può rilevare ai fini penali è solo quella posteriore alla revoca dell'autorizzazione.

La struttura dell'art. 614 c.p. è dunque del tutto coerente con i principi basilari del nostro ordinamento giuridico (e si crede anche con gli ordinamenti giuridici di tutto il mondo, in ogni tempo) e perciò il Redattore di tale norma non ha in nessun modo dato spazio ad alcuna sorta di "revoca tacita dell'autorizzazione meramente presunta a posteriori".

Infatti, in realtà, nel nostro ordinamento le ipotesi di revoca tacita di un'autorizzazione, mandato et similia, sono sempre espressamente collegate dal legislatore a preventivi concreti comportamenti concludenti ed univoci, come ad esempio nel caso dell'art. 1724 c.c.. Inoltre, a mente della Giurisprudenza costituzionale, le presunzioni in materia penale devono essere sottoposte ad un intenso vaglio di ragionevolezza (cfr. Sent. Corte cost. n. 183 del 2011) ed a maggior ragione qualora create, come nel caso che ci occupa, dal Giudice ordinario (cfr. Sent. Corte Cost. n. 327 del 2008). Tutto quanto illustrato palesa un evidente deficit di tecnica redazionale nella formulazione del comma 1 dell'art. 615-ter c.p.. Tale carenza, purtroppo confermata dall'odierna tendenza decennale a introdurre formule legislative oscure o indeterminate, ha perciò indotto un'eccessiva dilatazione interpretativa, come purtroppo confermato nelle norme via via più recenti, soprattutto dal punto di vista del coordinamento con le leggi anteriori e con i principi costituzionali. Ciò è testimoniato dalla necessità di un intenso lavoro di coordinamento da parte della Corte Costituzionale e dalle numerose condanne comminate dalla Corte Europea dei Diritti dell'Uomo (CEDU).

Il Legislatore non appare perciò essersi avveduto del fatto che, per ragioni oggettive e di ordine materiale e fisico, il reato di accesso abusivo ad un domicilio è necessariamente un reato istantaneo giacché, altrimenti pensando, la norma si presterebbe ad abusi e ad interpretazioni del tutto irrazionali ed arbitrarie. In altre parole, nel momento in cui un individuo entra in un domicilio, fisico o virtuale che sia, allora in quello specifico momento o è autorizzato oppure no: tertium non datur. Se il soggetto è autorizzato, allora, dopo l'ingresso, o l'autorizzazione è revocata oppure no: ciò che nasce e si conclude come lecito non può poi diventare illecito a posteriori.

A riconferma si evidenzia che, seguendo l'interpretazione qui sottoposta a critica, si potrebbe altrettanto arbitrariamente arrivare a ritenere punibile penalmente per violazioni di domicilio qualunque ospite il quale, una volta fatto ingresso in un domicilio a seguito di previo invito del proprietario del domicilio, metta in atto comportamenti, non necessariamente di rilevanza penale, ma "ontologicamente incompatibili" con lo status di ospite. Consideriamo ad esempio, per assurdo, sgradevoli effluvi dovuti a scarsa igiene personale o un tono della voce eccessivamente elevato, ovvero comportamenti che di certo non sono, "ontologicamente", riconducibili al comportamento che ragionevolmente, per prassi, si suole ricollegare al ruolo e alle "mansioni" di un ospite. Ma, stando alla suddetta ricostruzione qui sottoposta a critica, occorrerebbe presumere che se il padrone di casa avesse saputo che il suo ospite avrebbe messo in atto tali comportamenti disdicevoli e sgradevoli, allora, non l'avrebbe invitato. Dunque, per l'effetto, stando sempre per assurdo all'interpretazione suddetta, il medesimo padrone di casa potrebbe per questi stessi motivi sporgere denuncia querela per violazione di domicilio avverso l'ospite reo di tali comportamenti che per quanto disdicevoli o disgustosi, non costituiscono reato (specie se involontari) e ciò, sempre per effetto di tale interpretazione, a prescindere dalla eventuale revoca espressa dell'autorizzazione all'accesso al domicilio.

In altre parole, il paradosso logico principale dell'interpretazione delle SSUU qui sottoposta a critica, risiede nel trasformare a posteriori un fatto nato legittimo (e a volte doveroso nel caso del lavoratore), in un illecito penale in forza del mero rilievo di eventuali fatti successivi e distinti non necessariamente costituenti reato bensì, al limite, mere infrazioni disciplinari o amministrative. Si configura pertanto una violazione del principio di offensività, per cui una condotta per essere qualificata come reato deve ledere o mettere in pericolo un bene giuridico meritevole di tutela penale (cfr. Sent. Corte Cost. n. 225 del 2008), e del principio di sussidiarietà o proporzionalità (cfr. Sent. Corte Cost. n. 40 del 2019), per cui la sanzione penale deve essere riservata solo ai fatti più gravi (c.d. extrema ratio).

L'incongruenza di tale interpretazione Giurisprudenziale è poi ancora più evidente nel momento in cui si pensa che seguendo il medesimo meccanismo interpretativo che qui si sottopone a critica, per l'effetto, praticamente ogni reato dovrebbe essere contestato in concorso con la violazione di domicilio giacché ben pochi reati possono essere consumati al di fuori di un domicilio stante la larghezza con cui, nella prassi, viene identificato tale luogo in sede di interpretazione giuridica.

Qualora poi si eccepisse che in tale ultimo caso portato ad esempio si ravveda in realtà un'illegittima applicazione analogica di una norma penale - giacché in tutto l'Ordinamento solo l'art. 615-ter c.p. prevede l'anomala ed oscura fattispecie della "volontà tacita di esclusione dal mantenimento" - allora, a ben vedere, tale stessa ipotetica eccezione porterebbe in sé un palese motivo di illegittimità costituzionale per violazione del principio di eguaglianza e ragionevolezza. Infatti, si renderebbe palese un caso di manifesta ed incostituzionale discriminazione tra due condotte analoghe (cfr. Sent. Corte Cost. n. 409 del 1989 e n. 370 del 1996 e n. 282 del 2010), o meglio, per la precisione, una discriminazione tra la violazione di una norma "derivata" e che tutela un diritto di valore ad oggi subalterno e cioè il c.d. "domicilio virtuale" di cui all'art. 615-ter c.p. e tra la violazione della norma da cui la prima norma deriva e che tutela, invece, un diritto di livello superiore ovvero il "domicilio fisico" di cui all'art. 614 c.p..

La suddetta norma "pilota", ovvero l'art. 614 c.p., redatta con ben altro rigore tecnico, scientifico e logico, rende palese il fatto che per attuare un accesso abusivo (che sia ad un domicilio fisico oppure virtuale) occorra l'identificazione di un momento certo in cui l'accesso medesimo debba considerarsi abusivo o illegittimo, senza mai lasciare spazio a valutazioni arbitrarie ed effimere come la "presunzione di revoca tacita a posteriori dell'autorizzazione" che si traducono in interpretazioni manifestamente eccentriche e bizzarre rispetto al contesto normativo vigente (cfr. Sent. Corte Cost. n. 36 del 2016).

Ancora più in particolare, è evidente che la definizione di "accesso contro la volontà tacita" (a differenza, come visto, del "mantenimento contro la volontà tacita") seppur non semplicissimo da dimostrare in concreto, non lascia però all'indeterminazione ed all'arbitrio l'identificazione del momento consumativo. Difatti, stante il significato nella lingua italiana del termine tacito, ovvero come visto, propriamente "non espresso apertamente ma desumibile da indizi" allora, per l'effetto, il momento consumativo del reato dovrà essere identificato, nel caso di accesso contro la volontà tacita di cui al comma 1 dell'art. 614 c.p., esattamente nel momento in cui taluno, privo di autorizzazione, effettui l'accesso pur in presenza di indizi o manifestazioni che siano facilmente interpretabili come una volontà contraria di colui che abbia il diritto di escludere l'accesso medesimo. Si pensi dunque all'esempio rappresentato dall'esistenza di una porta, seppur lasciata aperta: la presenza di una porta, anche se aperta, è un chiaro e palese indizio di una volontà, seppur tacita, di esclusione del non autorizzato all'accesso.

Il percorso logico che ha portato il Legislatore a collegare, nel caso del domicilio "fisico" di cui all'art. 614 c.p., la "volontà tacita di esclusione" solamente all'atto dell'accesso e non a quello del mantenimento, con esclusione della punibilità di individui dotati di espressa e non espressamente revocata autorizzazione all'accesso al domicilio, appare perciò del tutto evidente ed intuitivo.

Indagine sull'intenzione del legislatore, ai sensi dell'art. 12 delle c.d. Preleggi, rispetto al comma 1 dell'art. 615-ter cp: i lavori preparatori dell'art. 615-ter cp.

Dopo aver utilizzato il metodo di interpretazione della legge c.d. "sistematico" di cui al comma 2 dell'art. 12 delle c.d. Preleggi, al fine di meglio inquadrare il significato delle parole utilizzate dal legislatore, si può allora effettuare, a riprova, l'indagine circa l'intenzione del legislatore affidandoci alla lettura dei lavori preparatori dell'art. 615-ter c.p. che rappresentano una documentazione ricca di spunti interessanti e risolutivi.

L'art. 615-ter c.p. origina, assieme ad altri nuovi articoli del Codice Penale, dalla proposta di legge n. 1174 del 2 luglio del 1992 ad iniziativa dell'On. Cicciomessere ed altri, sulla cui base, dopo circa un anno, il Governo ha presentato, in data 26 marzo 1993, un apposito Disegno di legge, il n. 2773 che, dopo essere stato discusso congiuntamente, ha infine interamente assorbito e fatto propria detta Proposta di Legge n. 1174 del 1992. Nella suddetta Proposta di legge, infine assorbita dal Disegno di Legge, a partire dalla fine di pag. 2 e nella prima parte di pag. 3, si fa innanzitutto espresso riferimento sempre e solo ad un accesso "senza autorizzazione" (quindi esattamente come previsto nella Raccomandazione n. R (89) 9 del Consiglio d'Europa del 13 settembre 1989 citata nel medesimo disegno di legge) ed infine, a chiusura dell'illustrazione delle condotte astratte in esame, si precisa che:

"Vi è poi la possibilità che il sistema di protezione della banca dati contenga "buchi" attraverso i quali una persona particolarmente esperta possa accedere a parti riservate o addirittura al sistema operativo. Anche in questo caso si configura il reato di accesso non autorizzato poiché, volendo fare un confronto, in questo caso perfettamente aderente all'ipotesi di reato, con la violazione di domicilio, il fatto di aver lasciato la porta aperta dell'abitazione non legittima l'introduzione e tanto meno la sottrazione di beni da parte di estranei.".

Dunque, in realtà, a mezzo dell'art. 615-ter c.p. il legislatore voleva espressamente introdurre uno schema di protezione analogo a quello previsto dall'art. 614 c.p. a tutela del domicilio "fisico", perciò solo avverso gli estranei (ovvero i non autorizzati).

A conferma di tutto ciò si deve prestare attenzione al fatto che l'unica condotta alternativa descritta nel comma 1 dell'art. 615-ter c.p., che si attaglia a tale ultima condotta descritta dal legislatore nei lavori preparatori in via residuale e di chiusura (ovvero l'accesso attraverso la porta aperta), è proprio l'anomalo ed altrimenti incomprensibile "mantenimento contro la volontà tacita".

Tale ultima anomala fattispecie, in sede di redazione definitiva della norma (e per le stesse ragioni illustrate in precedenza rispetto all'art. 614 c.p.), avrebbe quindi dovuto seguire l'analogo schema di cui all'art. 614 c.p. ed essere perciò riferito all'esatto momento dell'atto di accesso al sistema attraverso il "buco nella protezione/porta aperta". Perciò, la condotta punibile non avrebbe dovuto essere riferita al mero mantenimento nel sistema bensì al solo accesso contrario all'eventuale volontà tacita desumibile da indizi univoci.

A ben vedere, a fronte di ben diverse premesse, argomentazioni e considerazioni, il medesimo Legislatore, nella fase finale dei lavori preparatori, sembra aver "semplicemente" cercato di economizzare (sic) la struttura del nascente art. 615-ter c.p. operando, rispetto alla limpida e coerente struttura dell'art. 614 c.p. preso espressamente a modello, una maldestra ed inopportuna traslazione del termine "mantiene" all'interno del periodo riferito esclusivamente all'accesso abusivo.

In seguito a tale corriva opera di redazione, la "volontà tacita" prevista dall'art. 615 ter cp, in forza della congiunzione disgiuntiva "ovvero" posizionata tra due condotte completamente diverse e senza alcuna virgola dopo il termine "mantiene", è stata erroneamente legata al solo mantenimento, mentre la prima parte del primo comma conserva comunque la propria indipendenza logica in considerazione del significato della condotta qualificata come "accesso abusivo" e cioè accesso non autorizzato e dunque, per certo, contrario alla (sola) volontà espressa del titolare dello ius excludendi alios.

Ad ulteriore riprova si osserva che altrimenti pensando, ovvero riferendo il "mantenimento contro la volontà tacita" all'anomala figura della "presunzione di revoca tacita a posteriori dell'autorizzazione", rimarrebbe palesemente scoperta la diversa condotta circostanziatamente prevista dal Legislatore nei lavori preparatori ed espressamente concepita come speculare all'art. 614 c.p., ovvero l'accesso non autorizzato attraverso "buchi del sistema/porte aperte" (e cioè l'accesso contro la volontà tacita di cui al comma 1 dell'art. 614 c.p.).

Le due fattispecie sono evidentemente e radicalmente diverse ed antitetiche sia nell'elemento fattuale (mantenimento contro accesso dal buco nel sistema/porta aperta) e sia nell'elemento soggettivo (soggetto autorizzato contro soggetto non autorizzato).

Tutto ciò è chiaramente l'effetto del suddetto maldestro spostamento del termine "mantiene" all'interno della fattispecie che al contrario, nel modello rappresentato dall'art. 614 c.p., era riferita esclusivamente all'introduzione del soggetto non autorizzato, traslando in tal modo il riferimento alla "volontà espressa e tacita" al solo mantenimento invece che al solo accesso abusivo descritto nella prima parte del periodo del comma 1 dell'art. 615 ter c.p. (come, invece, avviene nel caso dell'art. 614 c.p.).

Non si ravvede perciò, neppure a seguito dell'attenta lettura dei lavori preparatori dell'art. 615-ter c.p., alcuna minima traccia della volontà di creare un abnorme istituto quale la "revoca tacita" dell'autorizzazione all'accesso ad un sistema informatico.

Al contrario, si rinviene solamente un costante ed espresso riferimento alla volontà di punire esclusivamente il soggetto non autorizzato ovvero l'extraneus, di talché, la corretta interpretazione del comma 1 dell'art. 615-ter c.p., alla luce dei suddetti generali canoni di interpretazione ed alla luce dei principi costituzionali di determinatezza e tassatività della norma penale, dovrebbe essere la seguente:

"Chiunque abusivamente si introduce in un sistema informatico o telematico protetto da misure di sicurezza, contro la volontà espressa o tacita di chi ha il diritto di escluderlo, ovvero vi si mantiene contro la volontà espressa di chi ha il diritto di escluderlo, è punito con la reclusione fino a tre anni"

Come evidente, seguendo l'interpretazione rispettosa dei principi di cui all'art. 12 delle c.d. Preleggi proposta in queste note, non residuerebbe alcuno spazio per l'applicazione dell'art. 615-ter c.p. avverso soggetti previamente autorizzati all'accesso al sistema informatico, restituendo così al sistema una perfetta coerenza con il modello di violazione di domicilio rappresentato dall'art. 614 c.p..

Quanto illustrato spiega esattamente la ragione per cui tale norma dia vita a tutt'oggi ad interpretazioni continuamente mutevoli e discordanti, in aperta violazione dei principi costituzionale di determinatezza e tassatività della legge penale. Si è quindi replicato nella sostanza un meccanismo simile a quello descritto nel "Mito della caverna" di Platone in cui si cercava vanamente di comprendere la realtà attraverso l'interpretazione delle ombre parziali e deformate proiettate sul fondo della caverna anziché, venendo a noi, risalire alla chiara luce del dato normativo originario espresso nei lavori preparatori, così come prescritto dalla legge.

Appare perciò quasi profetica l'opinione di quella parte della Giurisprudenza che aveva ammonito circa il fatto che "la formula -abusivamente si introduce- sia ambigua e foriera di pericolose dilatazioni della fattispecie penale, se non intesa in senso restrittivo di "accesso non autorizzato", secondo la più corretta espressione di cui alla cosiddetta lista minima della Raccomandazione del Consiglio d'Europa, attuata in Italia con la L. n. 547 del 1993, e di "accesso senza diritto", impiegata nell'art. 2 della Convenzione sul "cyber crime", a cui la L. n. 48 del 2008, non ha ritenuto di dare attuazione, trattandosi di ipotesi già disciplinata dall'art. 615 ter c.p." (cfr. Cassazione penale n. 40078 del 2009). La Giurisprudenza più avveduta aveva inoltre evidenziato che la condotta dell'introduzione abusiva, non essendo legittimo operare una interpretatio abrogans della norma penale, per distinguersi dalla semplice introduzione prevista invece dall'art. 614 c.p., deve necessariamente consistere in un'ulteriore concreta azione (rispetto alla "semplice" azione di accesso di cui al modello costituito sempre dall'art. 614 c.p.) di forzatura della protezione del sistema che evidentemente non è contestabile a chi sia autorizzato all'accesso (cfr. Cassazione penale n. 39290 del 2008) ma che è invece contestabile a chi abbia dolosamente trovato delle falle in tali palesi misure di sicurezza. Ad ulteriore riprova si evidenzia nuovamente che nei lavori preparatori dell'art. 615-ter c.p. si effettua un costante ed espresso riferimento all'extraneus e mai all'intraneus (cfr. pag. 3 della Proposta n. 1174 e pag. 9 del Disegno di legge n. 2773).

In definitiva, basandosi sui canoni interpretativi della legge sanciti dall'art. 12 delle Preleggi, appare legittimo concludere che il mantenimento abusivo in un sistema domicilio informatico (così come in un domicilio fisico) consiste in un (nuovo) accesso di fatto, per l'appunto consistente nella mera persistenza nel sistema a seguito di una revoca dell'autorizzazione. Inoltre e soprattutto, in tale contesto non appare residuare alcuno spazio per l'introduzione di una presunzione pretoria di revoca tacita a posteriori dell'autorizzazione, basata su una generica analisi "ontologica" delle operazioni svolte a seguito di un accesso autorizzato, in quanto tali operazioni si situano in un momento successivo e distinto rispetto all'accesso. Ciò vale anche nel caso in cui l'accesso si sostanzi nella forma del mantenimento a seguito di revoca dell'autorizzazione considerato che il mantenimento, per definizione, si attua anche in assenza dello svolgimento di successive ulteriori azioni concrete e cioè per il solo fatto di permanere nel sistema o domicilio informatico in presenza di una revoca dell'autorizzazione all'accesso. In altre parole, ciò che rileva ai sensi dell'art. 615-ter c.p., a mente dell'applicazione dei canoni legali di interpretazione della legge, è unicamente lo specifico atto di ingresso (o permanenza) in un'area riservata in assenza (o revoca espressa) dell'autorizzazione, a prescindere da qualunque ulteriore, ed "ontologicamente" successiva e distinta, azione svolta in tale area.

La controprova della Giurisprudenza della Corte EDU

L'analisi svolta finora dimostra come l'interpretazione estensiva dell'art. 615-ter c.p. entri in collisione con i principi fondamentali dell'ordinamento italiano ed in particolare con la normativa che definisce i metodi ed i parametri dell'interpretazione della legge. Tale anomalia si accentua nel momento in cui si estende l'analisi alla Convenzione Europea per la salvaguardia dei Diritti dell'Uomo (CEDU):

1) Violazione dell'art. 7 CEDU e dell'art. 2 del Protocollo n. 4 CEDU, prevedibilità e qualità della legge penale. Il principio di legalità (nulla poena sine lege) è sancito dall'art. 7 della CEDU e richiede che la norma penale sia accessibile e prevedibile. Secondo la costante giurisprudenza della Corte EDU (es. Corte EDU, Sent. 11 Novembre 1996, Cantoni c. Francia, ricorso n. 17862/91, par. 29), la prevedibilità implica che il cittadino possa conoscere in anticipo e con sufficiente chiarezza la condotta che integra il reato sulla base di una legge di sufficiente qualità che non lasci eccessiva discrezionalità interpretativa alla Giurisprudenza. La presunzione giurisprudenziale di "revoca tacita a posteriori" in caso di operazione considerata contraddistinta da una "natura ontologicamente diversa", se applicata al soggetto autorizzato, viola palesemente tali principi in quanto:

a) Manca di chiarezza: Il reato non è più legato a un atto oggettivo, ovvero l'introduzione non autorizzata (per divieto implicito o esplicito) oppure la permanenza dopo un divieto espresso (come invece previsto dalla norma modello ovvero l'art. 614 c.p.), bensì ad una valutazione soggettiva a posteriori e molto discrezionale del singolo giudice rispetto alla "natura ontologica" della condotta ed a prescindere dalla finalità della stessa. Quando il giudice si affida a criteri indeterminati come la "diversità ontologica", lo fa per supplire a un difetto del testo legislativo e quindi la rilevanza penale non si basa su un divieto legislativo chiaro, ma su una creazione pretoria ad hoc. Pertanto la qualità insufficiente della legge lascia ai giudici una discrezionalità troppo ampia e mina la fiducia del cittadino nella legge, configurando anche una violazione dell'articolo 2 del Protocollo n. 4 CEDU per illegittimità della legge rispetto ai parametri CEDU come espressamente sancito in simili frangenti dalla Grande Camera EDU nel caso De Tommaso c. Italia (Sentenza del 23 febbraio 2017, n. 43395/09, par. 106, 107, 124, 125 e 126).

b) E' imprevedibile: Il soggetto autorizzato, ad esempio un dipendente pubblico che accede al sistema per assolvere un dovere d'ufficio, in assenza di palesi e chiare limitazioni, non può prevedere se e quando la sua azione verrà ritenuta, "ontologicamente" incompatibile e dunque, se e quando il consenso all'accesso debba essere considerato come revocato a posteriori. La condotta di riferimento, essendo successiva e distinta dall'atto di accedere (o di mantenersi in seguito a revoca dell'autorizzazione), rende il reato indeterminato. Inoltre, a mente dell'interpretazione qui sottoposta a critica, il medesimo atto di accedere continuerebbe a permanere legittimo ed autorizzato rispetto a tutte le condotte "ontologicamente legittime" mentre, invece, si trasformerebbe in un intermittente mantenimento abusivo solo rispetto ad alcune condotte, rendendo praticamente impossibile definirne il momento consumativo.

c) Espone a rischio di arbitrio: l' interpretazione in oggetto è talmente lata, indefinita e discrezionale da risolversi in una punizione retroattiva: l'accesso, lecito ab initio, diventa illecito, parzialmente, solo dopo che l'atto interno è stato compiuto e senza alcuna manifestazione di revoca dell'autorizzazione. Più in particolare, le operazioni eseguibili da parte di un autorizzato all'accesso ad un sistema informatico dopo l'accesso ad esso sono nella prassi moltissime (specie in un ufficio pubblico). Di conseguenza, in assenza di specifiche ed espresse prescrizioni, limitazioni o divieti e qualora l'operazione non costituisca un reato (ad esempio danneggiamento ai sensi degli artt. 635 e 635-bis c.p.), la "diversità ontologica" e la susseguente rilevanza penale esclusivamente di alcune di tali stesse operazioni può essere sancita solo a mezzo di un vero e proprio arbitrio.

2) Diritto alla presunzione di innocenza (Art. 6, comma 2, CEDU). L'interpretazione giurisprudenziale italiana potrebbe violare la presunzione di innocenza attraverso l'uso della presunzione di colpevolezza insita nel meccanismo della "revoca tacita" sostanziandosi in una violazione per c.d. "presunzione irrefutabile". Infatti, la Corte EDU ha stabilito che sebbene gli Stati possano usare presunzioni in ambito penale, esse devono essere ragionevoli e confinate entro limiti che tengano conto della gravità della posta in gioco e preservino i diritti della difesa (es. Corte Edu, 7 Ottobre 1988, Salabiaku c. Francia, 10519/8, par 28 e 29). Si rileva invece, nel caso di specie, l'irragionevolezza della presunzione in quanto la Giurisprudenza trasforma l'indefinito criterio di valutazione dell'operazione come "ontologicamente diversa" – già di per sé arbitrario e in contrasto con il principio di determinatezza – in una presunzione assoluta di assenza di autorizzazione (la "revoca tacita"). Il soggetto autorizzato è quindi costretto a difendersi non rispetto alla qualificazione di un atto come oggettivamente illecito (l'introduzione), ma da una supposizione a posteriori circa la sua abusività, minando la sua capacità di difesa e invertendo, di fatto, l'onere della prova e paventando una forma di responsabilità penale oggettiva. Il reo è implicitamente considerato colpevole finché non dimostra che la presunzione di revoca dell'autorizzazione dell'accesso è errata.

3) Diritto a un ricorso effettivo (Art. 13 CEDU) e diritto al silenzio (Art. 6 CEDU). L'indeterminatezza della norma penale e la sua applicazione come reato omnibus e basato su presunzione potrebbero compromettere la possibilità di un ricorso effettivo. In tali frangenti si appalesa il rischio di autoincriminazione indiretta: se il reato è presunto dalla Giurisprudenza sulla base di operazioni di altrettanto presunta "natura ontologicamente estranea", ignorando gli scopi soggettivi, ciò obbliga l'imputato a spiegare le proprie intenzioni (i propri "scopi e finalità") per dimostrare che l'operazione non era ontologicamente abusiva. Questa situazione può indirettamente costringere l'imputato a deporre contro sé stesso o a fornire spiegazioni che possono essere usate in sede processuale, violando il diritto al silenzio e la garanzia contro l'autoincriminazione implicitamente tutelati dall'Art. 6 CEDU (cfr. Corte EDU, 8 febbraio 1996, John Murray c. Regno Unito, n. 18731/91). L'indeterminatezza della norma e la sua applicazione presuntiva, non offrendo un'adeguata base legale per la difesa, compromettono di conseguenza l'effettività del ricorso interno ai sensi dell'Art. 13 CEDU.

4) Diritto al rispetto della vita privata (Art. 8 CEDU). Applicando i principi generali enucleati nella Sentenza della Grande Camera, 5 September 2017, B"rbulescu c. Romania, n. 61496/08, par. 121 e 122 allo specifico contesto della Pubblica Amministrazione, allora l'uso eccessivo e indeterminato dell'art. 615-ter c.p. come strumento di controllo della funzione del dipendente pubblico (invece che della mera intrusione non autorizzata), rischia di invadere surrettiziamente, senza una chiara notifica preventiva, la sfera della condotta personale e lavorativa che è invece disciplinata dal diritto del lavoro ed amministrativo. Difatti, ad esempio, la Cassazione del lavoro ha costantemente riconosciuto al lavoratore il diritto soggettivo di utilizzare in giudizio i documenti d'ufficio, senza che questa condotta rappresenti una violazione della dell'obbligo di fedeltà, della privacy e della riservatezza del datore di lavoro (ex multis Cass. Civ., n. 7783 del 2014) e sin da prima che la controversia sia stata formalmente instaurata mediante citazione o ricorso (ex multis Cass. Civ., sez. lavoro, n. 27424 del 2014), diritto di allegazione che la medesima Cassazione penale ritiene lecito e prevalente sulla segretezza e persino sul buon andamento della p.a. (ex multis Cass. Pen., n. 19212 del 2013). Perciò, nel caso in cui l'operazione nel sistema da parte dell'autorizzato sia finalizzato a reperire prove in una causa di lavoro, risulta quindi assente qualunque apprezzabile offensività della condotta, anche e soprattutto in forza della riservatezza che contraddistingue questa sede processuale. Inoltre, nel caso della PA, gli artt. 58 e 61 del DPR 445 del 2000, riservano il diritto di escludere altri dall'accesso al sistema informatico agli stessi impiegati pubblici, rendendo praticamente impossibile presumere la volontà di auto-revoca tacita a posteriori dell'autorizzazione da parte del medesimo preposto all'attribuzione di tali limiti all'accesso. In via generale, l'applicazione dell'Art. 615-ter c.p. all'intraneus a seguito una mera violazione di un dovere funzionale o amministrativo (come l'abuso di accesso per ragioni personali o estranee all'ufficio), significa quindi penalizzare un illecito amministrativo o disciplinare con la gravità del Codice Penale. A ben vedere, le pene previste sarebbero le stesse comminate all'hacker professionista (extraneus) che penetra un sistema superando misure di sicurezza, configurando in tal modo una manifesta sproporzione tra la condotta effettiva (eventuale abuso amministrativo/disciplinare) e la sanzione penale applicata. La mancata distinzione penale tra l'intrusione (condotta tipica dell'extraneus) e l'eccesso funzionale (dell'intraneus) produce un sistema punitivo che non è necessario in una società democratica per sanzionare condotte che potrebbero essere adeguatamente punite con sanzioni amministrative o disciplinari. Qualora poi l'operazione dovesse integrare uno specifico reato, allora la sanzione penale sarà quella prevista per tale reato, senza alcuna necessità di aggiungere ulteriori elementi di responsabilità penale giacchè l'accesso o il mantenimento, come verificato ai sensi dell'art. 12 delle Preleggi, si riferiscono esplicitamente all'ingresso e permanenza in un luogo (virtuale o fisico) a prescindere dalle ulteriori azioni svolte in tale luogo. Un esempio può essere risolutivo: un uomo acquista un cacciavite e poi lo utilizza per pugnalare un passante, ma sulla base di tale sola ragione il cacciavite non può essere considerato rubato in forza della presunzione assoluta che il venditore non avrebbe venduto il cacciavite sapendo che sarebbe stato utilizzato per commettere un delitto efferato: il cacciavite è stato regolarmente venduto, pagato e non rubato le presunzioni circa l'animus a posteriori del venditore non possono rilevare nel mondo del diritto. Perciò, sulla base dei principi espressi dalla Giurisprudenza della Corte EDU, si può concludere che l'eccessiva intrusione del diritto penale nella vita lavorativa, specie se basata su norme poco chiare, può violare anche il diritto al rispetto della vita privata.

In sintesi, l'anomalia italiana non si limita a un difetto tecnico di legalità, ma rappresenta un potenziale arretramento rispetto ai diritti fondamentali dell'imputato garantiti dalla Convenzione di Strasburgo.

Conclusioni

Cerchiamo quindi di riassumere le problematiche emerse dall'analisi del testo dell'art. 615-ter c.p. e di trarre delle conclusioni alla luce del contesto rappresentato dall'odierno sistema giuridico.

Innanzitutto, osserviamo che l'attuale prevalente interpretazione Giurisprudenziale dell'art. 615-ter c.p., come aveva preavvisato una parte della medesima Giurisprudenza, appare mostrare elementi di possibile attrito con diversi importanti principi costituzionali. Più in particolare, si rileva una possibile lesione dei principi di determinatezza, tassatività ed offensività della norma penale, nella ipotetica forma di interpretazione creativa in materia penale basata su elementi testuali della norma, oggettivamente, oscuri ed incongruenti.

Inoltre, la difficoltà di ricostruire il percorso attraverso cui l'interpretazione Giurisprudenziale in oggetto abbia fatto applicazione dei canoni legali di interpretazione della legge, evidenzia il rischio di trasformare forzatamente l'art. 615-ter c.p. in una norma in bianco o persino in una norma "omnibus" in grado di contenere pressoché qualsiasi imputazione, come dimostra anche la continua e quasi "brulicante" (e ben poco rassicurante) mutevolezza di tale corrente interpretativa.

Più in particolare, la medesima fumosità ed imprecisione del termine cardine utilizzato dalla suddetta interpretazione e cioè "ontologicamente", che richiama un impalpabile concetto prettamente filosofico, non appare adeguato a guidare, a mente dei principi costituzionali di determinatezza e tassatività della norma penale, l'interpretazione e l'applicazione di una norma penale, soprattutto in un ambito quanto mai variegato quale è quello delle operazioni potenzialmente svolgibili all'interno di un sistema informatico.

A riprova dei possibili indizi di incoerenza dell'interpretazione qui sottoposta a critica, si evidenzia come la medesima appaia entrare in contraddizione nel momento in cui, nel tentativo di chiarire il senso del riferimento ad "operazioni di natura ontologicamente diversa", precisa che "non hanno rilievo, invece, per la configurazione del reato, gli scopi e le finalità che soggettivamente hanno motivato l'ingresso al sistema".

Ciò risulta difficilmente comprensibile giacché, anche volendo, per ipotesi ab absurdo, accogliere l'istituto della "revoca tacita a posteriori dell'autorizzazione", rimane impossibile comprendere come si possa trasformare un'azione che nasce lecita (e spesso doverosa) in un atto illecito senza neppure valutare gli scopi e le finalità dell'ingresso medesimo.

Difatti, le operazioni possibili nel sistema informatico dopo l'accesso ad esso sono sempre materialmente (ontologicamente) le stesse (ad esempio la lettura di un dato) ed in assenza di espressi e precisi divieti, solo le finalità di tali operazioni possono permettere, sempre stando per ipotesi all'assurdo, di distinguere e differenziare le operazioni stesse.

Ancora più in particolare, l'interpretazione in queste note sottoposta a critica appare palesemente priva di fondamenti logici nel momento in cui si considera che l'accesso al sistema da parte del soggetto a ciò autorizzato, soprattutto nel caso di impiegati pubblici, è un dovere d'ufficio. In altre parole, risulta del tutto contrario ai principi di tassatività e prevedibilità della legge penale e della presunzione di innocenza, permettere che in assenza di divieti espliciti del titolare del domicilio, una specifica azione possa essere valutata come penalmente rilevante (rectius, renda penalmente rilevante un'altra e distinta azione, ovvero l'accesso/mantenimento) in base ad una libera interpretazione, discrezionale e contingente, sulla "natura ontologica" dell'azione stessa operata dal singolo Giudice.

Risulta poi praticamente impossibile, come visto, concepire una revoca tacita a posteriori dell'autorizzazione all'accesso, intermittente e parziale in quanto diretta solo avverso quelle singole azioni all'interno del sistema informatico che, tra le tante possibili nello svolgimento di una generica mansione, sono invece di volta in volta ritenute dal singolo Magistrato "ontologicamente diverse", seppur in assenza di espressi divieti o revoche dell'autorizzazione. Dunque, sempre stando all'interpretazione che qui si avversa, l'atto di accedere al sistema nascerebbe e permarrebbe legittimo e doveroso rispetto ad alcune condotte ma al contempo, dovrebbe essere considerato illecito solo rispetto ad altre condotte. Il vulnus insuperabile è però che l'accesso (o il mantenimento, nel momento in cui diventa abusivo a seguito di revoca dell'autorizzazione e si trasforma per l'effetto in un accesso abusivo) è una condotta unica ed istantanea e non può essere considerata al contempo sia doverosa che illecita, delle due l'una.

Perciò, l'espediente della "diversità ontologica" tenta di operare sul piano dell'oggettività del fatto, ma non scioglie il nodo del dolo: per provare che l'accesso fosse abusivo, è necessario dimostrare che l'intraneus sapesse di agire per uno scopo non autorizzato, e questa prova è spesso indissolubilmente legata alla valutazione della sua intenzione (il dolo) o, peggio, al dolo specifico dell'eventuale diverso reato che intendeva commettere dopo l'accesso. Questo viola il principio di tassatività poiché l'illiceità penale rimane ancorata a un elemento soggettivo-funzionale poco definito. In questo scenario, l'interpretazione SSUU, pur cercando di evitare la valutazione della finalità dell'accesso, finisce per renderla indirettamente decisiva, creando confusione tra l'elemento oggettivo (difetto di titolo), il dolo generico (consapevolezza del difetto) e l'eventuale dolo specifico del reato successivo. Quando poi l'azione successiva all'accesso dovesse risultare di per sé priva di rilievo penale, come visto, la suddetta interpretazione pretoria risulterebbe collidere ancor più fortemente con i principi costituzionali di tassatività e sussidiarietà della sanzione penale. Tutto ciò, infatti, si avvicina pericolosamente all'introduzione di una forma di responsabilità oggettiva.

Inoltre, quella qui sottoposta a critica, rappresenta un'interpretazione della norma penale, come ci ricorda un parte della medesima Giurisprudenza, al contempo sia creativa che abrogativa di elementi della norma invece esistenti (ad esempio: accesso, abusivo, misure di sicurezza). Si passerebbe così da un regime di "in dubbio pro reo", a un regime di "nell'oscurità della norma, inventa qualcosa pur di condannare" trasformando la suddetta interpretazione pretoria dell'art. 615-ter c.p. in un assioma indiscutibile (quasi una sorta di "feticcio") che deve essere continuamente sostenuto con ogni mezzo, se necessario reinterpretando costantemente la norma fino ad introdurre concetti vaghi ed effimeri come l'ontologia di una condotta distinta e successiva all'accesso.

Il suddetto pericolo di un "corto circuito" del sistema giuridico è poi reso ancor più concreto dalla recente modifica legislativa dello stesso art. 615-ter c.p. che appare una conferma degli indizi di un progressivo scadimento redazionale e di coordinamento sistematico dei legislatori via via più recenti.

Infatti, il recente Legislatore ha addirittura raddoppiato le pene per le condotte aggravate di cui al comma 2 dell'art. 615-ter c.p.. Appare dunque evidente lo iato venutosi a creare, in tal modo, rispetto alla norma posta a modello dall'art. 615-ter c.p. medesimo e cioè l'art. 615 c.p. che punisce invece l'ipotesi aggravata delle condotte previste e punite dall'art. 614 c.p. (ovvero la violazione del domicilio "fisico") ma con pene molto più miti.

Si è così prodotta una palese violazione dell'art. 3 della Costituzione giacché due norme penali poste a presidio di un medesimo valore costituzionale, cioè il domicilio, fisico o virtuale che sia, prevedono in questo momento delle pene di gravità molto differente.

Anzi, a ben vedere, al momento, in considerazione del fatto che sono state raddoppiate sia le pene massime che le pene minime, e ciò è molto più preoccupante, vi è una profonda inversione dei disvalori penali giacché il domicilio virtuale è oggi protetto a mezzo della minaccia di pene molto più gravi rispetto al domicilio fisico, degradando, per l'effetto, l'esistenza fisica dell'essere umano ad un minus rispetto alla "esistenza" virtuale. Infatti, raddoppiando sia le pene massime che le pene minime, si è di fatto assegnato un valore, in assoluto, di molto superiore al domicilio virtuale: ma non si ravvede quale valore superiore all'integrità ed al libero dispiegarsi della libertà umana nella tranquillità e sicurezza del proprio domicilio, possa essere leso attraverso il mero atto di accedere abusivamente ad un sistema informatico. Le operazioni successive all'accesso possono essere anche molto gravi ma, come visto in precedenza, sono condotte irrilevanti dal punto di vista logico rispetto alla valutazione della liceità o meno del previo eccesso e nel caso, devono essere punite in forza delle eventuali apposite norme penali a cui si attagliano.

Dunque, l'eventuale contestazione di altri reati, posti in essere dopo l'accesso abusivo ad un domicilio fisico o virtuale, non può incidere sulla qualificazione dell'accesso come abusivo che al contrario è un reato, come visto, necessariamente istantaneo: o l'autorizzazione esiste oppure non esiste o è stata revocata in un momento esatto. In tale contesto si riesce dunque a comprendere meglio l'incipit delle presenti note ovvero l'attuale quasi irrilevanza dell'abrogazione del reato di abuso d'ufficio giacché reato che, nell'ambito dell'Amministrazione digitale, appare essere stato completamente sostituito dalla creazione pretoria di una nuova norma penale omnibus.

Più in particolare, la suddetta norma penale di creazione pretoria può potenzialmente consentire di punire a titolo di accesso abusivo ad un sistema informatico qualunque condotta che di volta in volta, sia ritenuta dalla Magistratura "ontologicamente" estranea alle ragioni per cui è consentito l'accesso al luogo di lavoro, ad esempio, anche dopo la semplice marcatura del cartellino elettronico di identificazione che notoriamente è collegato al sistema informatico dell'Ente per la rilevazione delle presenze. Ne consegue che l'interpretazione qui sottoposta a critica, oltre ad aver reso il reato di abuso d'ufficio del tutto superfluo e superato, si risolve de facto in una forte ed illegittima pressione sui dipendenti pubblici.

Per meglio comprendere la problematica immaginiamo allora il caso in cui un impiegato pubblico il quale, dopo aver eseguito l'accesso all'ufficio attraverso il sistema informatizzato di riconoscimento e marcatura della presenza, denunci all'interno dell'ufficio un episodio di corruzione commesso da un politico o dal proprio dirigente il quale ultimo, ai sensi dell'art. 5 del d.lgs 165 del 2001, è anche il datore di lavoro. In tale ipotesi è del tutto logico presumere che il datore di lavoro, qualora avesse avuto conoscenza degli intenti del lavoratore (e qualora ne avesse il legittimo potere), non avrebbe prestato il proprio consenso all'accesso del dipendente a mezzo di riconoscimento informatico. Dunque, seguendo i principi sostenuti dalla Giurisprudenza e qui sottoposti a critica, è indubbio che il dipendente pubblico denunciante, stando all'assurdo, dovrebbe essere perseguito per accesso abusivo a sistema informatico, con buona pace del Whistleblowing, dell'Anticorruzione e degli obblighi di denuncia degli illeciti. L'esempio è ancora più chiaro nel caso in cui il dipendente pubblico effettui l'ipotetica denuncia a mezzo del proprio personal computer d'ufficio: in tale ipotesi sarebbe chiaramente impossibile non presumere "la revoca tacita a posteriori" dell'autorizzazione all'accesso al sistema informatico da parte del dirigente corrotto. Ma nel contesto della P.A., come visto, risulta imprescindibile una previa ricognizione dei titoli di accesso si sensi degli artt. 58 e 61 del DPR 445 del 2000 che sancisce i criteri di delimitazione dell'autorizzazione all'accesso ai sistemi informatici della P.A..

Il paradosso e l'irrazionalità del trasformare a posteriori in illecito penale un comportamento che è nato e si è concluso come lecito, si appalesa in tutta la sua forza pensando che nel suddetto caso portato ad esempio, stando all'interpretazione oggetto di critica, anche l'eventuale addetto alla sicurezza dell'ingresso dovrebbe essere perseguito per complicità con il suddetto dipendente Whistleblower. L'ingresso di quest'ultimo, infatti, diventando illecito a posteriori, renderebbe il medesimo vigilante responsabile per non aver impedito tale ingresso poi diventato retroattivamente e definitivamente illecito.

Gli effetti devastanti sul principio costituzionale del buon andamento e sull'immagine della pubblica amministrazione sono facilmente intuibili, soprattutto considerando che:

1) il recente progetto, ora in fase avanzata, di stabilizzazione dello scudo erariale in favore soprattutto degli organi politici (DDL 1457), rappresenta un esiziale depotenziamento dell'azione della Corte dei Conti, e che perciò aggrava lo scenario. Difatti, i semplici dipendenti pubblici diverrebbero in prospettiva dei potenziali capri espiatori, costretti alla firma per coprire i politici allo stesso modo in cui si portavano i canarini in miniera (infatti il gas inodore uccideva prima il canarino e permetteva ai minatori di fuggire).

2) Residuerebbe per l'effetto, in forza di tale corale e sinergico intervento delle SSUU penali e del Legislatore, sempre de facto ed a prescindere dalle eventuali reali intenzioni degli autori, un ambiente protetto (c.d. baby-proof) a favore dei politici che vedrebbero scaricate le loro eventuali responsabilità contabili sulle ultime ruote del carro, ovvero i dipendenti pubblici. Infatti, questi ultimi sono al contempo indotti al silenzio in quanto intimiditi dalla possibile contestazione ritorsiva della rilevanza penale (id est ontologicamente) di qualunque operazione da loro svolta su sistemi informatici dell'ente pubblico, ovvero ad oggi, in forza della c.d. Digitalizzazione della P.A., pressoché qualunque attività lavorativa (ciò, come visto, a partire dal momento della marcatura del cartellino elettronico di presenza).

Il problema appare perciò essere di ordine sistematico e di metodo anche considerando che spesso, a mezzo di tale interpretazione, si è cercato di punire più facilmente e più duramente quei rami infedeli dello Stato che abbiano strumentalizzato il proprio ruolo per favorire il crimine organizzato oppure per agevolare direttamente i propri interessi illeciti personali. Infatti, la criticità è rappresentata dal fatto che in tal modo, in concreto, si è introdotto uno strumento di produzione di norme penali non ancorate al diritto scritto, travolgendo millenni di evoluzione dello Stato di Diritto democratico, producendo un pericolosissimo precedente e generando effetti collaterali difficilmente controllabili e prevedibili. A ben vedere, nel nostro attuale Ordinamento, neppure la Corte Costituzionale ha il potere di riscrivere a proprio piacimento le norme di legge trovandosi invece, molto spesso, nella difficoltà di operare delle non facili opere di "cesello" al fine di permettere il permanere nel sistema di una norma residuale che elimini la criticità costituzionale, ma cercando di evitare, al contempo, la creazione di eccessivi vuoti e contraddizioni nella legislazione vigente (a tal fine la prassi ha portato alla creazione di diverse specifiche tipologie di sentenze costituzionali ad esempio: le interpretative di rigetto, le manipolative, le additive, ecc.).

La Storia ci mette in guardia esattamente dagli esiti della creazione di quei sistemi che permettano a forme di "giustizia del Terrore" di trascendere il principio fondamentale della prevedibilità della norma: si pensi, in un contesto certamente differente ma metodologicamente affine, alla vicenda di Robespierre che fu vittima della stessa discrezionalità giudiziaria da lui promossa. La gravità di tale scenario è infine confermata ed amplificata dal fatto che seppur in presenza di tutti i suddetti indizi gravi e concordanti circa la violazione dei canoni normativi di interpretazione della legge e di palesi elementi di illogicità, in forza evidentemente dell'aurea quasi "mistica" assunta da tali decisioni delle SSUU, nessun potenziale Giudice a quo risulta ad oggi aver mai sollevato la correlativa questione di costituzionalità.

In conclusione, l'unica interpretazione dell'Art. 615-ter c.p. che risulta armonica con l'intenzione del Legislatore (seguendo il modello rappresentato dall'art. 614 c.p.) e con i principi costituzionali di determinatezza e tassatività appare essere quella proposta in queste note:

"Chiunque abusivamente si introduce in un sistema informatico o telematico protetto da misure di sicurezza, contro la volontà espressa o tacita di chi ha il diritto di escluderlo, ovvero vi si mantiene contro la volontà espressa di chi ha il diritto di escluderlo, è punito con la reclusione fino a tre anni"

Tale lettura elimina ogni riferimento alla presunzione di "revoca tacita a posteriori" e limita l'applicazione della fattispecie al solo extraneus. Tutto quanto illustrato, andando a toccare principi fondamentali del Sistema giuridico dello Stato, richiederebbe quindi un'attenta ed approfondita riflessione da parte dell'intera Comunità Civile.